Índice

Este artigo debruça-se sobre uma das campanhas de extorsão que há mais tempo existe. Conhecida originalmente como TorrentLocker, o ransomware atualmente ativo chama-se Crypt0L0cker e tem estado em atividade desde o final de Abril de 2015. Os seus autores têm conseguido sair ilesos com este esquema pernicioso já que pavimentaram o seu caminho com base na criptomoeda Bitcoin, bastante complicada de detetar, e com a tecnologia The Onion Router.

O que é o Crypt0L0cker?

O Crypt0L0cker é um Trojan de pedido de resgaste que se propaga através do spam, encripta todos os dados importantes presentes num computador e exige Bitcoins para sua decriptação. Ao longo da sua evolução, esta infeção sofreu vários retoques. Cada uma das versões anteriores acrescentava aos ficheiros das vitimas uma extensão específica, incluindo as .enc e .encrypted. Ao contrário das suas antecessoras, a edição que está atualmente em uso emprega alguma aleatoriedade na forma como rotula as entradas de dados. Concatena uma extensão aleatória de 6 carateres a cada ficheiro codificado. Por exemplo, uma fotografia com o nome de Pic.bmp irá transformar-se em algo como Pic.bmp.avncxo. Claro que todas e quaisquer tentativas de abrir o ficheiro mutilado culminará num erro.

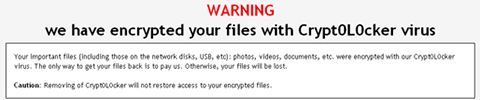

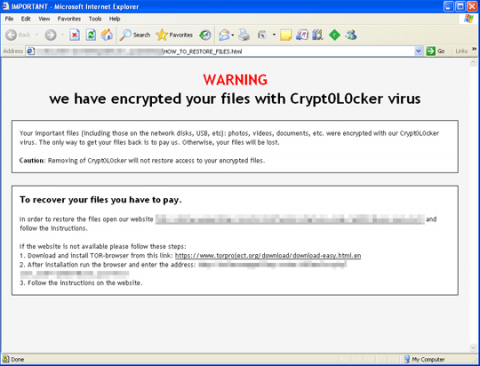

Apesar de o novo formato (Crypt0l0cker 2017) de extensão fornecer uma pista para a identificação da estirpe, o Crypt0L0cker exibe mais caraterísticas que não deixam margem para dúvidas em relação àquilo com que estamos especificamente a lidar. Ele deixa notas aleatórias, que são ficheiros que alertam as vítimas sobre este contratempo e facultam direções para uma recuperação preliminar. A mais recente variante deste ransomware encriptado cria os seguintes manuais de pedido de resgate: HOW_TO_RESTORE_FILES.html e HOW_TO_RESTORE_FILES.txt. Encontrá-los é simples, já que surgem no ambiente de trabalho, assim como em pastas que contenham ficheiros aos quais já não podemos aceder. O vocabulário nestes documentos como-fazer não varia ao longo das suas diferentes apresentações. Pode-se ler, “Os seus ficheiros importantes, incluindo aqueles nos seus discos de rede, USB, etc.): fotos, vídeos, documentos, etc. foram encriptados com o nosso vírus Crypt0L0cker. Pagar-nos é a única forma de obter os seus ficheiros de volta. Caso contrário, os seus ficheiros serão perdidos.”

Ao seguir as instruções, os utilizadores infetados dão de caras com uma página Tor que lhes diz para comprarem a decriptação. Esta transação pressupõem um pagamento de cerca de 0.5 BTC aos atacantes. Existe um limite temporal de 120 horas, ou 5 dias, para enviar o resgate, caso contrário o valor duplicará. O utilizador afetado pode também tomar conhecimento sobre o número total dos seus ficheiros encriptados na página “Comprar Decriptação”. Os criminosos também facultam um código para descodificar gratuitamente um ficheiro, sendo que a única restrição implica que esse ficheiro não tenha mais do que 1 megabyte.

Como já foi dito, os patifes que chefiam a campanha Crypt0L0cker 2017 utilizam o spam como método para distribuir o seu material. Eles alavancam um botnet para gerar ondas massivas de spam que colocam o descarregador de ransomware em milhares de computadores com um só ataque. Os anexos tendem ser ficheiros enganosos do Microsoft Word que faz com que os seus destinatários despoletem macros, ou ficheiros Zip que contêm objetos perniciosos de JavaScript. Independentemente da vertente de infeção, abrir estas entidades iniciará imediatamente o processo de desenvolvimento do ransomware no seu sistema. Se a violação acontecer e se todos os seus dados pessoais forem bloqueados, os passos listados abaixo deverão ser o ponto inicial para solucionar o problema. Pagar o resgate deverá ser o último recurso, portanto teste primeiro todas as alternativas.

Remoção automática do vírus Crypt0L0cker

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos para restaurar os ficheiros encriptados pelo Crypt0L0cker

Já foi mencionado que o Crypt0L0cker aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

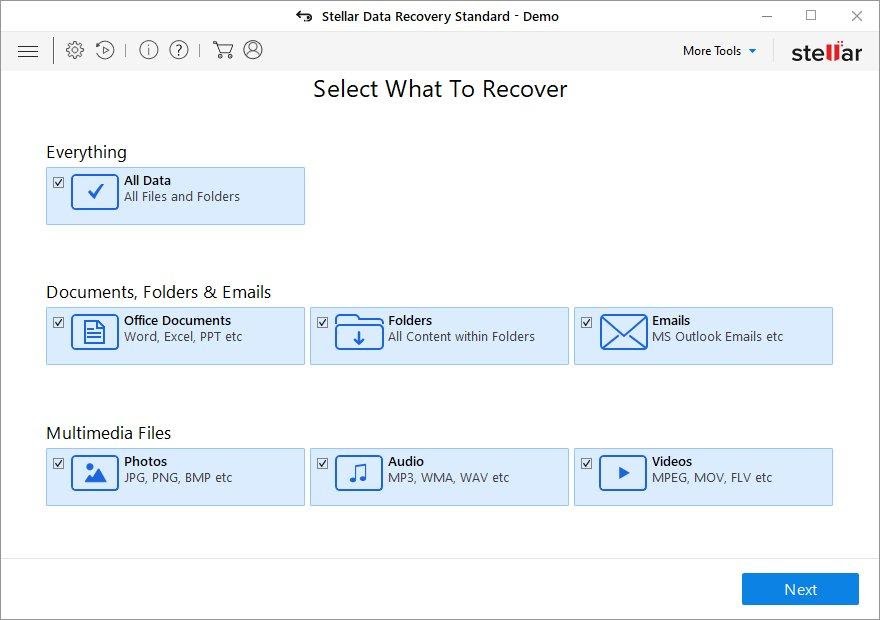

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o Crypt0L0cker apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

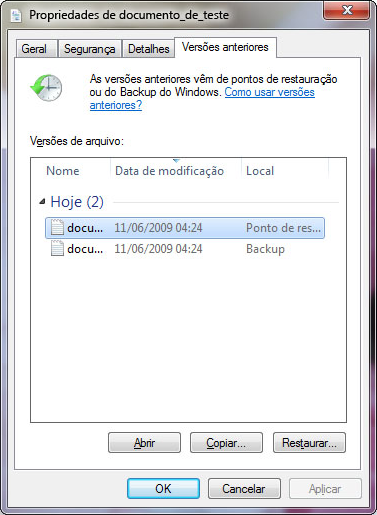

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

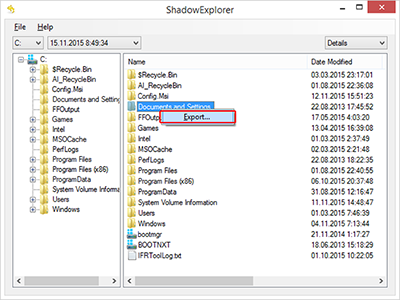

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo Crypt0L0cker é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Verificar se o ransomware Crypt0L0cker foi totalmente removido

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.