Índice

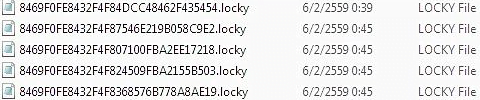

Há uma nova estirpe de ransomware que desafiadoramente tem penetrado massivamente nos computadores ao longo dos últimos dias. Embora atualmente a maioria dos utilizadores infetados seja da Alemanha, a superfície do ataque parece estar a expandir-se galopantemente. Neste momento não se sabe que consórcio de criminosos cibernéticos é responsável por estes ataques, mas a operação Trojan reflete, claramente as piores práticas de extorsão digital. O que acontece é que os ficheiros pessoais das vítimas ficam codificados, e os seus nomestransformam-se numa sequência incompreensível de 32 números e caracteres seguida da extensão .locky. O sistema operacional alvo identifica estes itens como ficheiros LOCKY que não podem ser abertos, não importa a que software o utilizador recorra.

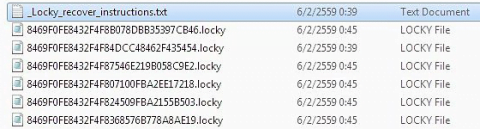

Este ataque também é caracterizado por alguns outros atributos distintos, para além da repugnante distorção dos ficheiros. O ransomware altera a área de trabalho do utilizador afetado para uma mensagem de aviso, cujo texto está reiterado nos ficheiros denominados _Locky_recover_instructions.txt. Falamos no plural porque o documento TXT acima mencionado pode ser encontrado dentro de todas as pastas que contêm itens bloqueados que costumavam ser dados pessoais da vítima. Estes são essencialmente instruções do pagamento de resgate, que esclarecem o que aconteceu com os ficheiros, e fornecem uma explicação acerca das opções de recuperação.

Em particular, a mensagem diz:

“!!! Informação importante !!!! Todos os seus ficheiros estão codificados com as codificações RSA-2048 e AES-128. Só é possível descodificar os seus ficheiros com uma chave privada e um programa descodificador, que está no nosso servidor secreto.”

Em suma, isto significa que o vírus de extensão de ficheiro .locky aproveita a codificação assimétrica para codificar o conteúdo do ficheiro e também utiliza uma cifra simétrica para codificar os nomes dos ficheiros.

Como resultado, a vítima não consegue abrir as suas imagens, documentos e vídeos, nem mesmo determinar onde estes ficheiros estão no disco rígido. Nesta altura, os extorsionistas recomendam uma “panaceia”, que reivindicam que é capaz de descodificar tudo em troca duma determinada quantia. Ela chama-se Locky Decrypter. Para puder utilizar esta ferramenta, a pessoa flagelada necessita visitar uma porta Tor especificada no ficheiro _Locky_recover_instructions.txt e enviar 0,5 BTC para o endereço Bitcoin indicado na página. O uso da tecnologia Onion Router e o fluxo de trabalho de pagamento da criptomoeda são precauções que os criminosos adotam para permanecerem anónimos, e contornarem a lei. Infelizmente, a maioria destes exatores continua à solta e continua a inventar novas raças de ransomware.

A propagação do vírus .locky depende dum embuste de engenharia social. Em particular, antes de serem infetadas, a maior parte das pessoas recebem emails nefastos intitulados “ATTN: Invoice J-68522931” (os 8 dígitos podem variar). Estes emails fingem ser faturas de General Mills, mas não o são. O documento do Microsoft Word anexado é o objeto que executa o ransomware assim que o utilizador desprevenido o abre. Neste momento não estão envolvidos kits exploit que geralmente apresentam um modo mais sofisticado de contaminação, na ação de .locky.

Não é uma boa ideia pagar o resgate e comprar o programa Locky Decrypter. Isto é o que os criminosos cibernéticos desejam, mas certamente não é do melhor interesse de qualquer utilizador afetado fazê-lo. Como este ransomware pode não conseguir desativar o Volume Shadow Copy Service no computador, faz todo sentido aplicar algumas técnicas inteligentes, para recuperar os dados codificados.

Remover o vírus de extensão de ficheiro *.locky com um removedor automático

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Recupere os ficheiros * .locky codificados

Já foi mencionado que o .Locky aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

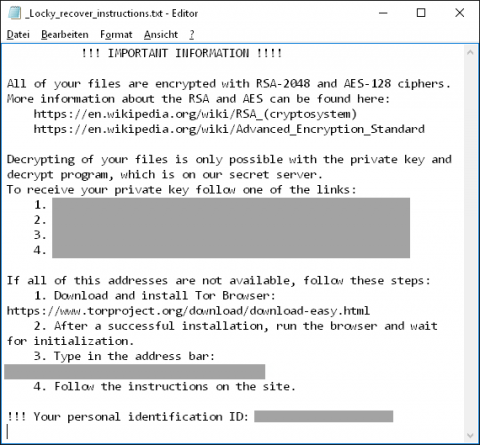

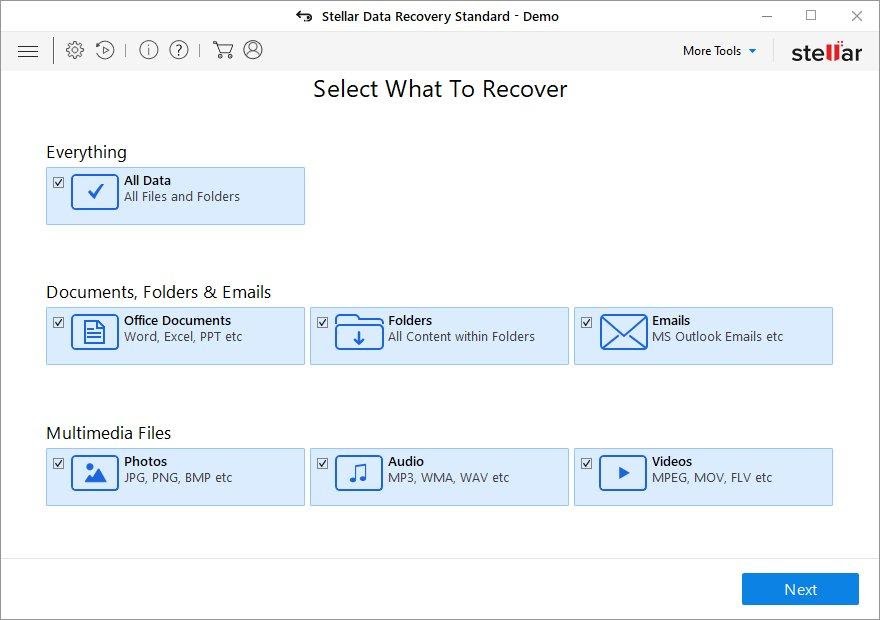

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o .Locky apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

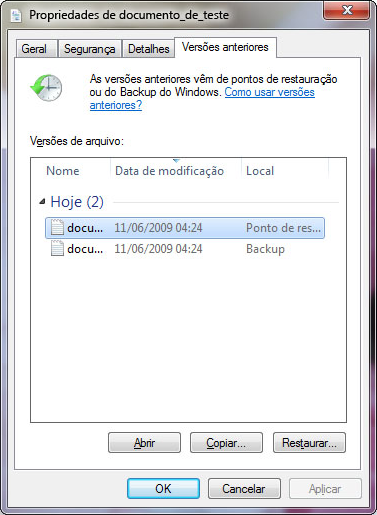

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

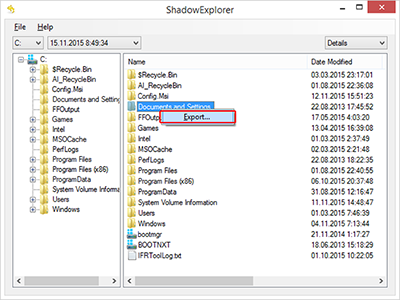

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo .Locky é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Verificar possíveis resquícios do vírus de extensão de ficheiro .locky

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.