Índice

Uma mancha ransomware apelidada WannaCry está a fazer as manchetes das principais fontes mundiais em matérias de segurança. Essa atenção tem um motivo. Esta infeção atacou várias grandes corporações na Europa durante os últimos dias, e continua a registar resultados de forma rápida. O Trojan sequestrador encripta os registos de dados que pertencem aos alvos e maculam-nos com a extensão .WNCRY.

O que é o ransomware WannaCry?

O ficheiro de vírus .WNCRY, que também se manifesta na forma de Wana Decrypt0r 2.0, representa uma linhagem relativamente nova de ameaças encriptadas. No exterior, parece idêntico ao seu percursor conhecido como WCRY, ou Wanna Decryptor 1.0. Parece que os arquitetos desta campanha, há pouco mais de um mês, lançaram uma versão atualizada desta praga. A mais recente variante provou ser bastante mais complexa e robusta em termos de propagação, no seu mecanismo de encriptação e nas técnicas de extorsão. A rapidez da sua circulação não tem precedentes – ao que parece infetou um incrível número de 57,000 computadores em apenas algumas horas a 12 de maio de 2017. Esta prevalência é explic ada pelo fato de que os criminosos cibernéticos estão a usar as fraquezas da NSA, exibidas pelos hackers no início do mês. Desta forma, os bandidos conseguem aceder às estações de trabalho remotamente via RDP e executam o ransomware sem terem de fazer engenharia social com as vítimas.

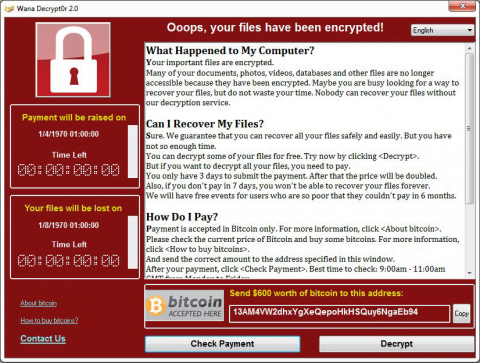

Identificar esta mancha é algo relativamente prosaico. Após concluir a cadeia de contaminação, configura o sistema-alvo para que ele exiba uma nova imagem no fundo do ambiente de trabalho, com uma mensagem escrita nele. Além disso, surge um ecrã com o título Wana Decrypt0r 2.0, disponibilizando detalhes daquilo que aconteceu e exibindo o limite temporal durante o qual deverá ser pago o resgaste. A informação nesta janela também inclui o tamanho do resgaste, que é o equivalente Bitcoin a $300, assim como um endereço Bitcoin para enviar dinheiro digital. Outro ponto clássico e malicioso deste assalto é a nova extensão adicionada aos dados que são encriptados. A lista de possíveis extensões nessa altura incluem: .WNCRY, .WCRY, .WNRY, e .WNCRYPT. A primeira, .WNCRY, é aquela encontrada com maior frequência nesta onda particular de ransomware. Os nomes dos ficheiros originais não são alterados, ou seja, as vítimas são confrontadas com a seguinte transformação de um ficheiro exemplificativo: Chart.xlsx – Chart.xlsx.WNCRY.

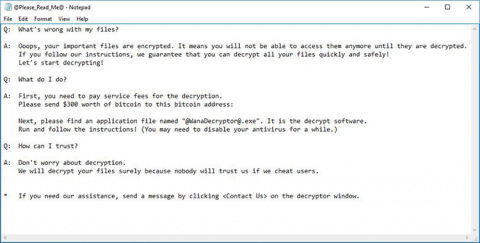

O ransomware WannaCry também deixa um texto simples enquanto nota de resgate para garantir que a vítima não irá deixar de encontrar o guia de desencriptação imposto pelos atacantes. Chama-se @Please_Read_Me@.txt. As palavras nele contidas são ligeiramente diferentes daquelas supracitadas na janela de aviso acima. Ele diz “O que há de errado com os meus ficheiros? Oooops, os seus ficheiros importantes estão encriptados…” Resumindo, o método de recuperação sugerido pelos patifes pressupõe um pagamento obrigatório por parte do utilizador de $300 em Bitcoin e depois a execução de uma aplicação chamada @wanadecryptor@.exe, que é colocada no computador como parte do ataque.

Para se proteger de uma eventual liquidação, o vírus WannaCry exibe algumas dicas no novo papel de fundo do ambiente de trabalho. Dá-lhe passos que são aplicáveis caso o pacote antimalware tenha removido a ferramenta Wana Decrypt0r. A mensagem do ambiente de trabalho especifica as instruções para executar novamente esse arquivo malicioso a fim de proceder com a desencriptação através do pagamento. Resumidamente, os ataques parecem bem formulados independem ente do ângulo de abordagem, o que sugere que a campanha está a ser operacionalizada por atores com bastante experiência em extorsão. A distribuição tecnicamente complexa via RDP mostra também de que esses ladrões não são novatos em relação àquilo que fazem. Então a indústria securitária está agora a enfrentar outro adversário qualificado, e esperemos que os chapéus brancos consigam formular um método de resposta em breve.

Entretanto, o WannaCry continua a infetar organizações e utilizadores finais em larga escala. Algumas das vítimas reportadas incluem uma operadora de telecomunicações espanhola e um número de instituições de saúde no Reino Unido. Claro, a melhora defesa é não ser infetado à partida. Se a infeção ocorreu, as instruções abaixo são o ponto de partida para a resolução de problemas.

Remoção automática do ransomware WannaCry

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos para recuperar ficheiros .WNCRY não ransom

Já foi mencionado que o WannaCry aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

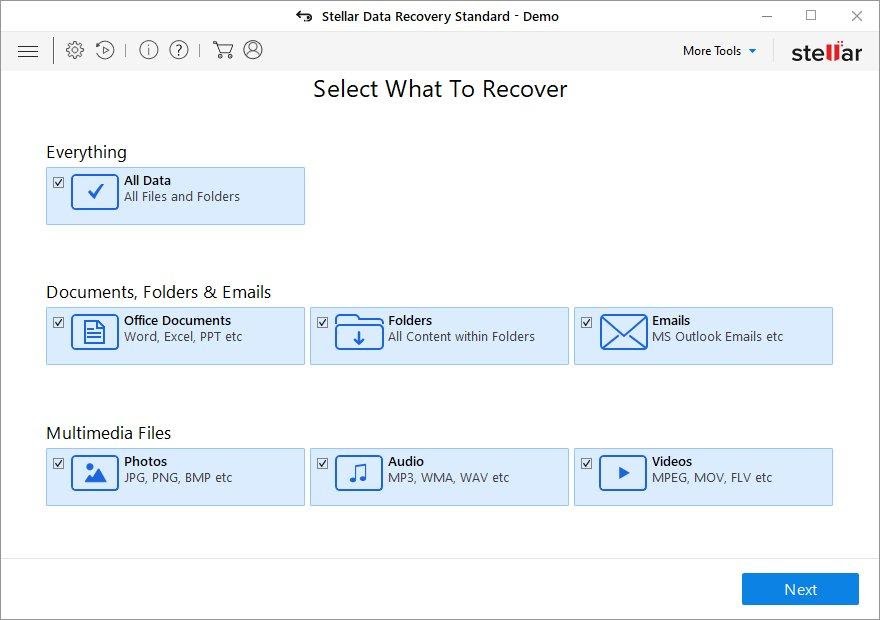

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o WannaCry apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

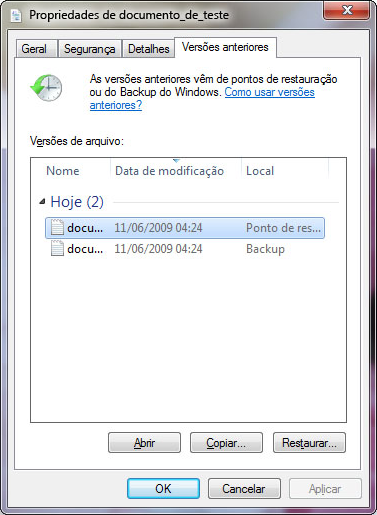

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

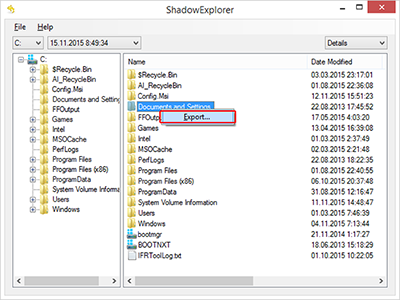

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo WannaCry é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Reveja o seu estado de segurança

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.