Índice

O crescimento atual do ransomware criptográfico não representa necessariamente um problema de segurança de software. É também um problema humano, já que a maior parte destes ataques acontece quando um utilizador abre um anexo de spam tóxico ou, então, como consequência de fracas medidas de autenticação. Isto é particularmente válido para a versão de ficheiros .combo do ransomware Dharma, que se espalha através de serviços remotos de desktop protegidos de forma indevida.

O que são ficheiros de vírus .combo?

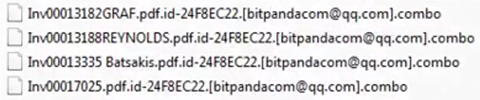

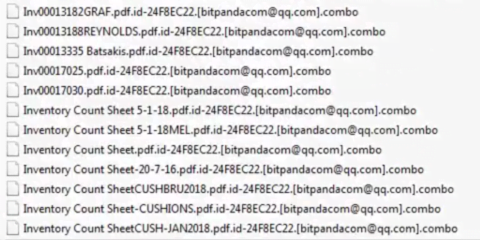

Os utilizadores do Windows que já encontraram os seus ficheiros pessoais com a extensão .combo devem saber de pronto que não se trata de uma partida de alguém, já que é impossível reverter a edição dos nomes dos ficheiros. Ao invés, é um sinal de aviso que designa um ataque agressivo de ransomware. Esta infeção específica de ficheiros intitula-se Dharma, ou CrySis. Esta espécie viral tem estado selvaticamente à solta nos últimos meses e os analistas de cibersegurança ainda não encontraram uma cura. Uma das mais recentes iterações fez nascer uma estirpe que encripta os dados importantes da vítima e contamina todos os seus itens de hospedagem com a supracitada série .combo. Este sufixo é anexado ao ID único do utilizador infetado em questão, além do email do atacante entre parenteses. Como exemplo, um objeto aleatório de nome IMG.jpg passar-se-ia a chamar, depois do impacto negativo desta peste, IMG.jpg.id-B520986A.[dcr@airmail.cc].combo. É difícil ignorar tamanha transformação, certo? Se este for o caso, a incursão já está em marcha e as notícias não são positivas para a pessoa afetada.

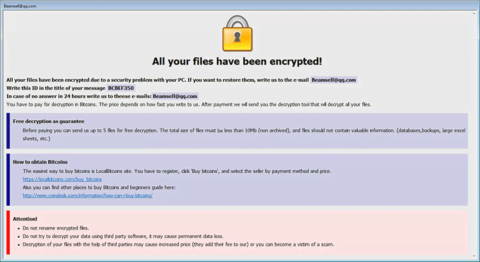

O fluxo de trabalho bem estabelecido do raide perpetrado pelo ransomware Dharma envolve também o despoletar de notas de regaste no host infetado. Existem dois tipos de mensagens. Um é mais prominente, pois trata-se de um ficheiro HTA automaticamente exibido assim que o ataque atinge a sua plenitude. Diz, “Todos os seus ficheiros foram encriptados” e por algum motivo coloca as culpas num “problema de segurança com o seu PC”. Esta versão abrange os aspetos essenciais da recuperação de dados, instruindo o utilizador a enviar um email para o endereço dos patifes, indicando nele o seu ID pessoal. Alegadamente, podem ser desencriptados de forma gratuita até cinco ficheiros, como garantia de que a recuperação funciona – a nota de resgate inclui uma lista de restrições acerca destes itens, por exemplo o seu tamanho não pode ser superior a 10MB, nem tampouco podem conter informação valiosa. Basicamente, a mesma informação – apenas com um fraseado diferente – é encontrada noutra versão da mensagem de resgate designada por FILES ENCRYPTED.txt. Esta é depositada nas pastas com ficheiros encriptados e também no ambiente de trabalho.

Não é preciso ser-se um cientista espacial para perceber que a recuperação exige dinheiro. Os burlões responderão ao email da vítima com as instruções de pagamento passo-a-passo. Têm preferência por Bitcoin, pois assegura-lhes um forte nível de anonimato para a transação. O valor do resgate não é estático e varia entre as vítimas, mas é normalmente 0.4 BTC para o utilizador comum. Para uma empresa, certamente subirá. Tendo em conta a sua propagação e delineamento profissional, o ransomware .combo não tem uma página Tor de pagamento, à semelhança da maioria das famílias de ransomware encontradas. O que não deixa de ser estranho, já que todo o ciclo de interação com as vítimas depende do vetor de email. Já agora, existem diferentes contatos de email associados aos edificadores do vírus Dharma. Além do já citado dcr@airmail.cc, estes três atores podem também utilizar os seguintes endereços: combo@tutanota.de, e lok07@tuta.io. Fique atento, pois os nomes de ficheiros alterados podem incluir um destes.

Ao contrário de algumas estirpes de malware chantagistas que conseguiram ser desmanteladas pelos investigadores, o ransomware .combo é demasiado competente do ponto de vista do código para ser derrotado dessa forma. Ou seja, a chave privada de desencriptação, que é mantida pelos patifes cibernautas encarregados desta campanha, é a única coisa que permite restituir toda a informação da vítima. Obter esta chave secreta só é possível depois de o resgate ser pago – apesar de não haver certezas absolutas. Neste cenário, então, as vítimas não devem considerar a hipótese do pagamento até terem esgotado todas as vias. Por último, a dica do dia passa por garantir que a sua conexão RDP está devidamente protegida com uma forte autenticação, pois este é o ponto de entrada para o código malicioso.

Remoção automática do ransomware .combo

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos para restaurar os arquivos .combo encriptados

Já foi mencionado que o .combo aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

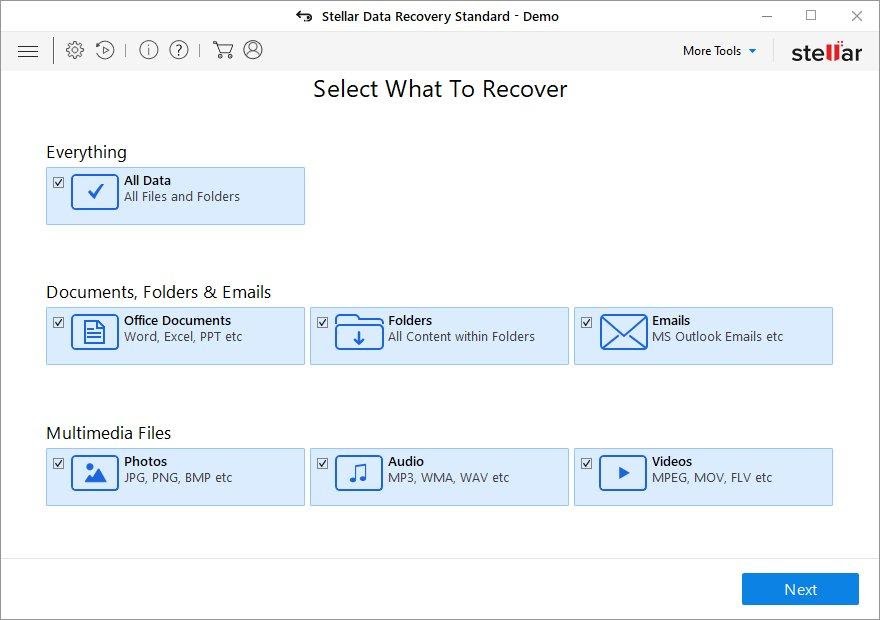

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o .combo apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

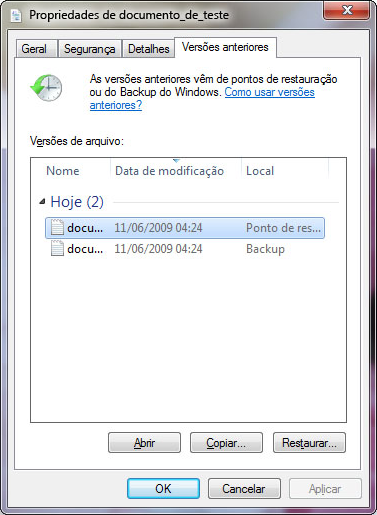

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

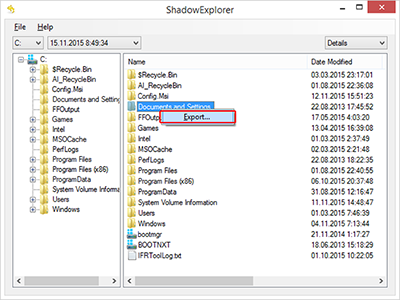

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo .combo é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Reveja o seu estado de segurança

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.