Índice

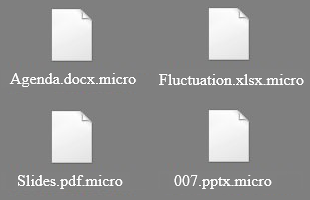

Um número crescente de usuários do Windows vem descobrindo que as extensões de seus arquivos pessoais mudaram do nada para .micro. Este é apenas um dos muitos sintomas de um ataque ransomware realizado pela nova edição do TeslaCrypt 3.0, um vírus de criptografia que bloqueia o acesso aos dados e extorque dinheiro do usuário em troca da descriptografia. A terceiro e mais recente geração desta ameaça coloca suas vítimas em uma situação desconcertante na qual a única forma eficaz de resgatar seus arquivos é pagando.

O TeslaCrypt já é conhecido há quase um ano. Ele começou como um trojan de resgate fora do comum que visava dados relacionados a jogos de computadores e arquivos pessoais comuns. Seguido do copycat Alpha Crypt logo após emergir, a infecção eventualmente continuou a sua cruzada maligna sob o nome inicial e duas atualizações foram liberadas desde então. Cada nova versão inclui uma série de correções para contornar as soluções encontradas pela comunidade de segurança, contudo a versão mais recente se tornou muito avançada. Os pesquisadores de segurança elaboraram um utilitário de recuperação chamado TeslaDecoder que é capaz de decifrar itens que foram afetados com as seguintes extensões no PCs: .ecc, .exx, .ezz, .xyz, .zzz, .aaa, .abc, .ccc e .vvv. A compilação mais recente do trojan adicionou a extensão .micro aos arquivos e, infelizmente, não pode ser combatida dessa maneira.

A especificidade que permitia a recuperação dos arquivos anteriormente era uma falha importante deixada em aberto pelos fraudadores. Visto que o ransomware utiliza o padrão AES para realizar a criptografia, a chave pública e a privada eram as mesmas. Um dos arquivos que era deixado no computador contaminado armazenava a chave (key.dat ou storage.bin) o que permitia a ferramenta acima mencionada encontrar os detalhes necessários para descriptografar as informações. Já no caso da variante que adiciona extensões .micro, .ttt ou .xxx, o fluxo de trabalho de troca de chaves foi alterado tornando a técnica de descriptografia ineficiente. A chave não é mais deixada na máquina, em vez disso, ela é enviada para um servidor seguro controlado pelos bandidos.

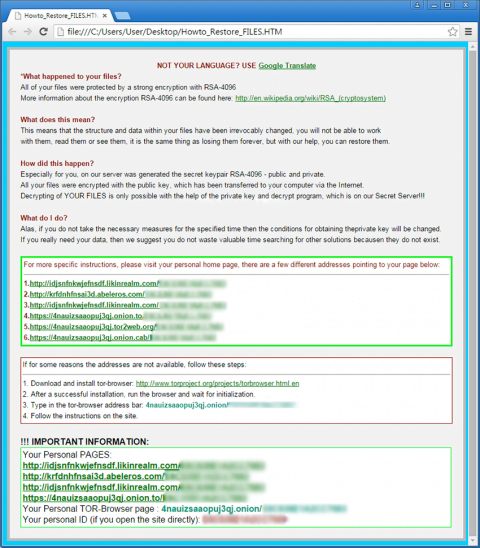

Este trojan de resgate se comunica com a vítima exibindo um painel principal do aplicativo, alterando o papel de parede e distribuindo vários arquivos de instrução na área de trabalho. Em particular, o usuário pode abrir um desses três documentos para obter mais informações: Howto_Restore_FILES.TXT, Howto_Restore_FILES.BMP ou Howto_Restore_FILES.HTM. De acordo com essas notas, o usuário deve navegar para a sua “home page pessoal “clicando em um dos vários links disponíveis, incluindo um para o gateway Tor.

A página que tem o título “Decryption Service” fornece informações sobre a quantia de dinheiro para o resgate, que geralmente é algo em torno de U$ 500. A página também lista todas as etapas sobre como enviar o dinheiro por Bitcoins, recuperar a chave privada e recuperar os dados. É preciso admitir que os criminosos estão fazendo um bom trabalho em cobrir suas pistas. Eles recorrem ao serviço Onion Router para o anonimato das interações com as pessoas infectadas e eles só recebem pagamentos em criptomoeda para evitar perseguição e, assim, escaparem dos problemas com a lei.

À primeira vista, parece que seguir as exigências dos golpistas é a única maneira de recuperar o acesso aos arquivos .micro. O decodificador não ajuda, portanto, pagar o resgate pode ser inviável. No entanto, recuperar a informação neste caso pode ser possível – os usuários infectados podem experimentar alguns métodos que dependem de softwares especiais e recursos nativos do sistema operacional.

Remoção Automática do vírus em arquivos .micro

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos para recuperar arquivos .micro

Já foi mencionado que o TeslaCrypt aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

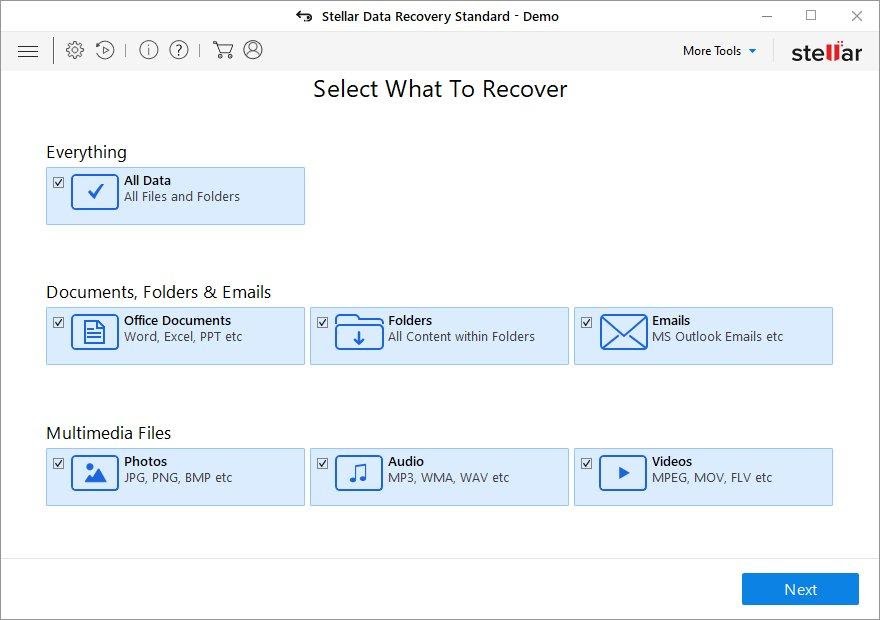

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o TeslaCrypt apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

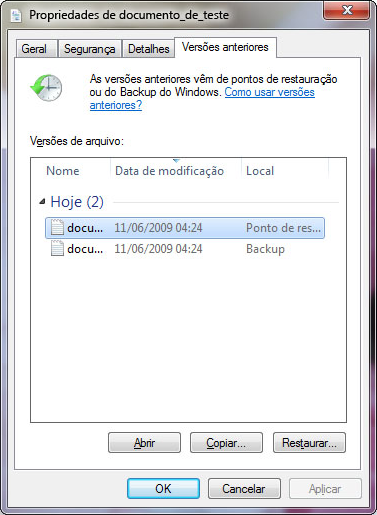

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

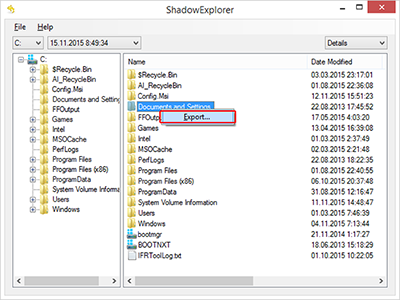

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo TeslaCrypt é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Verifique se o vírus dos arquivos .micro foi completamente removido

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.