Índice

Existe agora uma nova variante do ransomware Dharma/CrySiS, que adiciona a extensão .adobe aos ficheiros encriptados e deposita uma nota de regaste intitulada FILES ENCRYPTED.txt.

O ransomware é uma das poucas estirpes de código malicioso que provoca um caos total. Ao contrário da esmagadora maioria do malware, tem como alvo o ativo insubstituível do utilizador – os seus dados pessoais. A infiltração sub-reptícia num computador, uma verificação à procura de ficheiros valiosos, a implementação de criptografia para bloquear os itens identificado e a apresentação de pedidos de resgate – todos estes são elementos habituais num ataque deste género. A amostra ou, melhor, a linhagem intitulada Dharma (CrySiS) não é muito diferente das restantes. A única novidade trazida pela sua mais recente versão é a extensão .adobe, a qual é adicionada aos ficheiros encriptados, enquanto a nota de resgate intitulada FILES ENCRYPTED.txt é idêntica às das edições anteriores, incluindo a variante .combo.

Quando executado num computador, o ransomware .adobe infiltra todas as unidades de disco alfabetizadas na estrutura do sistema. Se uma unidade amovível estiver ativa, também ela é sujeita à sua ação. O objetivo desta perpetração passa por encontrar todos os pedaços de informação considerados importantes para a vítima. Os formatos de ficheiro Dharma procuram por todos os tipos de documentos Office, imagens, vídeos e bases de dados, entre muitos outros. Assim que a verificação termina, o módulo criptográfico da infeção entra em campo. Baralha os ficheiros identificados a um nível mais profundo, aplicando uma mistura impenetrável de cifras AES e RSA. Esta técnica impede que o utilizador tenha acesso a todos os dados importantes, substituindo os ícones dos ficheiros com elementos em branco que o sistema operativo é incapaz de reconhecer.

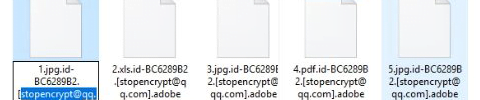

Não só deixa de ser impossível abrir ou aceder a estes itens, como os seus nomes são também alterados. As designações originais dos ficheiros passam a incluir séries com o seguinte formato id-{ID da vítima com 8 carateres hexadecimais}.[endereço de email do extorsionista].adobe. Até ao momento, as vítimas já relataram a presença destes emails entre os parêntesis retos: stopencrypt@qq.com, e btcdecripter@qq.com. Assim, uma amostra cujo nome seja 1.bmp transformar-se-á numa entidade gravemente corrompida semelhante a: 1.bmp.id-BA2157C1.[btcdecripter@qq.com].adobe.

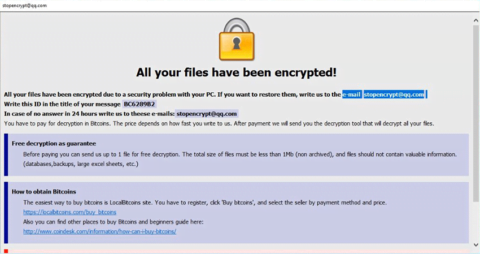

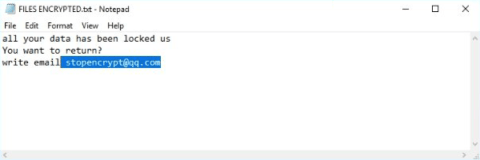

Apesar de a informação de contato dos atacantes embutida nos nomes dos ficheiros ser um exemplo claro do passo que deve ser tomado a seguir, o ransomware .adobe é ainda mais óbvio ao depositar notas de resgaste. Falamos aqui de dois objetos – um ficheiro HTA e um documento TXT. O primeiro, Info.hta, é na verdade uma aplicação automaticamente acionada cuja janela vai ao encontro do endereço de email do burlão. Coloca as culpas da encriptação não autorizada num “problema de segurança” do PC e instrui o utilizador a enviar um email para os malfeitores. O assunto desta mensagem deve incluir o ID único atribuído à vítima. A outra edição da nota de resgate, FILES ENCRYPTED.txt, contém a mesma mensagem simplista, mas o email é diferente. Diz, “Todos os seus dados foram bloqueados por nós. Quer tê-los de volta? Escreva um email para stopencrypt@qq.com” – uma vez mais, os detalhes de contato podem variar.

No final, a vítima será coagida a enviar 0.2 Bitcoin (aproximadamente 700 USD) para a carteira clandestina do perpetrador. A chave de desencriptação e o software de recuperação só ficam alegadamente disponíveis quando o pagamento é efetuado. Nada disto aconteceria se os utilizadores fossem mais cuidadosos na forma como gerem as suas conexões RDP. De fato, o ransomware Dharma/CrySiS, incluindo a sua mais recente variante de ficheiros .adobe, faz o seu trabalho ao piratear os serviços de área de trabalho remota. Credenciais de acesso com configuração padrão ou passwords fracas são pontos que permitem a invasão. Ao evitar abrir anexos suspeitos de email e ao manter o seu software atualizado, ficará longe da maioria das estirpes de ransomware, mas o vírus .adobe poderá, ainda assim, poluir a sua máquina, bastando para isso não ser um utilizador RDP prudente. Lembre-se disso. Para aqueles que foram já atacados, as seções seguintes deste guia serão úteis para lhe facultar métodos alternativos de recuperação de ficheiros e passos de remoção eficazes.

Remoção automática do ransomware .adobe

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos para restaurar os arquivos .adobe encriptados

Já foi mencionado que o .adobe aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

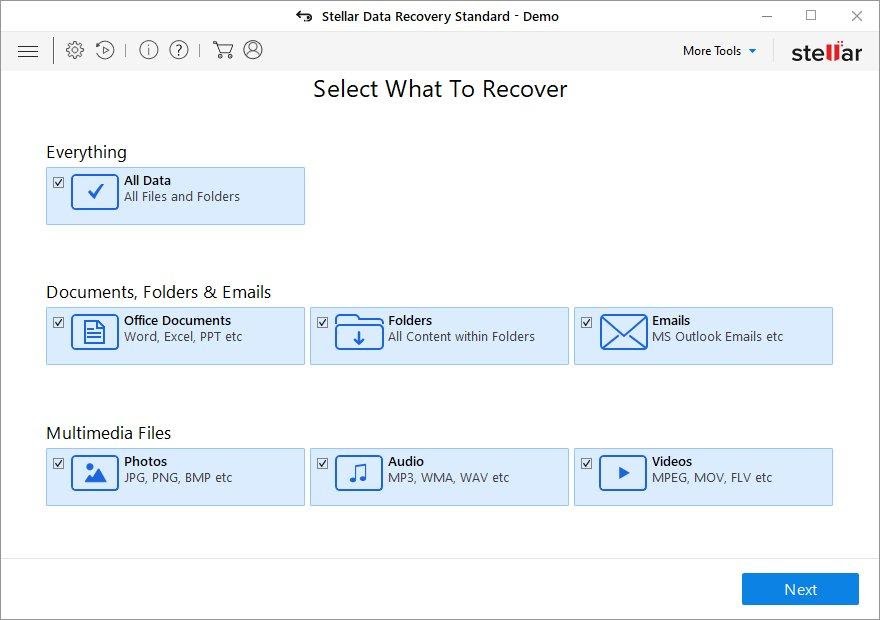

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o .adobe apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

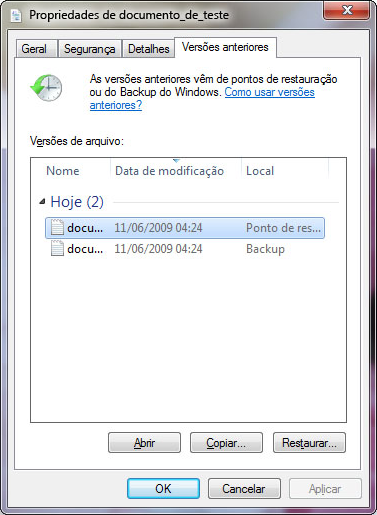

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

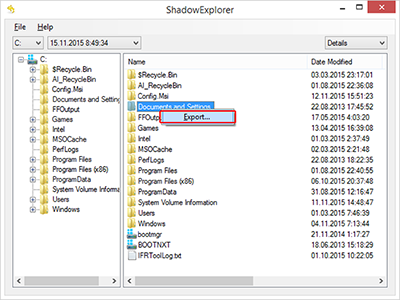

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo .adobe é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Reveja o seu estado de segurança

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.