Índice

Existe um grande número de detalhes e ligações que podem ser deduzidos a partir do mais recente vírus codificado chamado de “Cerber2”. Os sintomas de um ataque por esta nova ameaça ransomware incluem uma interferência de codificação e consequentemente arquivos .cerber2 inacessíveis, infectando todo o computador, assim como mensagens de aviso de ameaças que pedem Bitcoins. Este guia elimina o vírus, lista suas conexões com um precursor, e atenua os avisos.

A resiliência da infraestrutura ransomware varia de amostra para amostra, pois não existe uma “média” neste caso. Considerando que alguns Trojans não usam servidores C2 para operar a troca de chaves criptográficas privadas, outros o fazem. Além disso, existem variedades que caracterizam a interação com as vítimas apenas via e-mail, enquanto outros têm tudo automatizado através de uma interface web especialmente criada. O que está em questão, a versão que é chamada de Cerber2, tem rota mais tecnicamente sofisticada. Ele pega a maioria de suas características de maior importância a partir do predecessor chamado adequadamente de Cerber, segue uma rota mais tecnicamente sofisticada. No entanto, essas ameaças foram se aprimorando, e existem novas que são exclusivas para estes fins.

Este programa ilegal pode acabar com um PC com Windows de diversas maneiras. A técnica comum de entrada envolve phishing, onde o usuário recebe um e-mail de armadilha com um anexo nocivo disfarçado como uma fatura. Papéis da receita, relatórios de rastreamento ou similares. Neste contexto, é necessário prevenir, não abrindo anexos no formao ZIP ou DOCM (documento do Microsoft Office com macro). A outra maneira de propagação é baseada no fenômeno dos kits de exploração. Nesta situação, a única coisa que realmente pode ajudar e impedir a infecção é manter sempre softwares atualizados na máquina. Do contrário, o Trojan do ransom será implantado sem ser notado quando uma página web hackead for visitada.

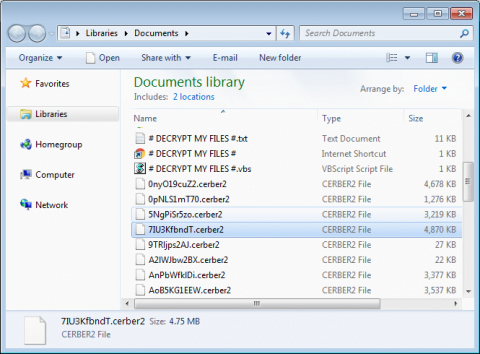

Para o caso desta família, é certo que o Cerber2 irá encontrar e criptografar a maioria dos arquivos armazenados nos discos locais, locais de rede e dispositivos removíveis. As exceções incluem elementos auxiliares que fazem com que o sistema operacional rode suavemente. Os arquivos pessoais são embaralhados com um algoritmo chamado de Padrão Avançado de Criptografia, ou AES na sigla em inglês. Ao contrário da edição do Cerber, que usava chaves de 16 bytes, essa nova versão gera chaves de 32 bits. Isto, certamente, faz com que a recuperação dos dados seja muito mais complicada. O formato dos arquivos criptografados também muda – a infecção substitui os nomes originais dos arquivos por 10 caracteres hexadecimais, além da extensão .cerber2. O antecessor não fazia isso.

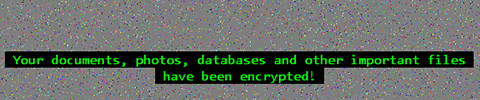

Assim que o ransonware tiver executado a criptografia dos arquivos, ele começa a se comunicar com a vítima, citando as maneiras de resolver os arquivos. Para esta finalidade, ele cria uma grande quantidade de novos registros em cada pasta que possui arquivos criptografados, e renomeia os arquivos como # DESCRIPTOGRAFAR MEUS ARQUIVOS #.html, # DESCRIPTOGRAFAR MEUS ARQUIVOS #.txt e # DESCRIPTOGRAFAR MEUS ARQUIVOS #.vbs. Ocasionalmente, o último é conhecido por executar um alerta de áudio em segundo plano, que diz: “Os seus documentos, fotos, banco de dados e outros arquivos importantes foram criptografados”. Para piorar a situação, o Cerber2 também muda o plano de fundo da Área de Trabalho e exibe as suas exigências em um modelo de gosto duvidoso.

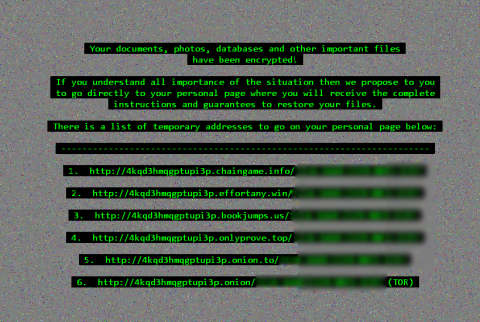

O fluxo de trabalho de recuperação imposto pelo vírus envolve uma página no Tor, para a qual o usuário infectado é redicionado. Com o título “Descriptografador do Cerber”, esta página expressa claramente as exigências dos ladrões virtuais: a pessoa precisa enviar cerca de 1,5 BTC para uma carteira Bitcoin específica em 5 dias, ou do contrário o sequestro irá piorar. A versão 2 do ransonware Cerber, infelizmente, possui uma criptografia muito forte para se quebrar, o que não deixa muito espaço para alternativas. Algumas das táticas aplicáveis de restauração dos dados são citadas abaixo, apesar de não haver garantias que elas darão conta do recado. Em todo caso, não custa tentar.

Remoção automática do vírus Cerber2

O extermínio deste ransomware pode ser eficientemente realizado com software de segurança de confiança. Ao ficar-se pela técnica de limpeza automática, garante que todos os componentes da infeção serão completamente erradicados do seu sistema.

- Efetue o download recomendado serviço de segurança e verifique o seu PC para ver se existem objetos maliciosos ao selecionar a opção Iniciar Verificação do Computador (Start Computer Scan)

- A verificação irá fornecer uma lista de itens detetados. Clique em Consertar Ameaças (Fix Threats) para remover o vírus e infeções relacionadas do seu sistema. Ao completar esta fase do processo de limpeza é bastante provável que a praga seja completamente erradicada. Agora terá de enfrentar um desafio maior - tentar obter os seus dados de volta.

Métodos de restaurar os arquivos .cerber2

Já foi mencionado que o Cerber2 aplica uma forte encriptação para tornar os seus ficheiros inacessiveis, por isso não há nenhuma varinha mágica que restaure todos os dados encriptados num piscar de olhos, excepto claro quando se sujeita ao impensável ransomware. Existem no entanto técnicas, que o podem ajudar a recuperar todas as coisas que são importantes para si – aprenda quais.

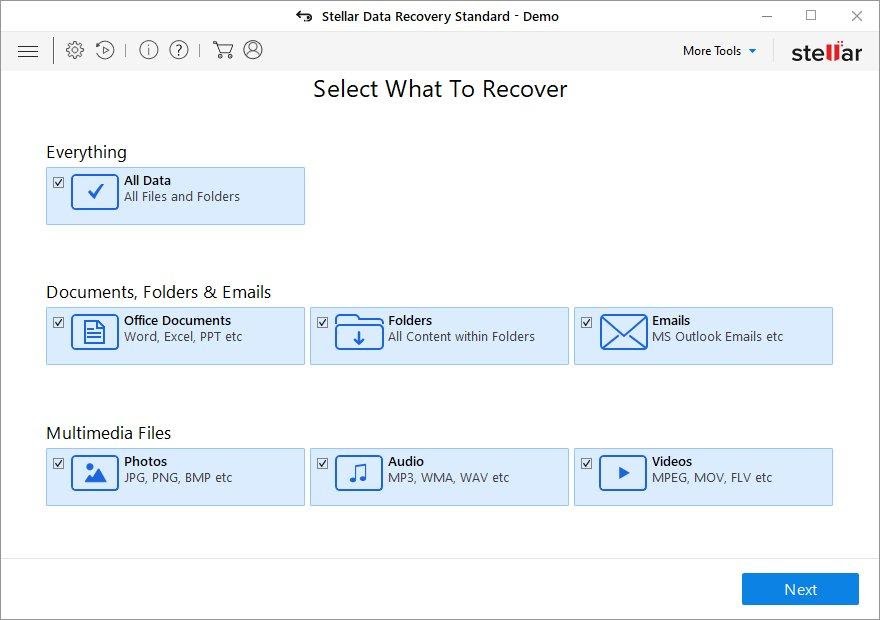

1. Software de recuperação de ficheiros automático

É relativamente interessante saber que o Cerber2 apaga os ficheiros originais num formato não encriptado. É apenas nas cópias que acontece o processo de encriptação e se processa o ransomware. Por isso ferramentas como Stellar Data Recovery podem restaurar os objetos eliminados mesmo que estes tenham sido removidos de forma segura. Esta alternativa vale definitivamente a pena pois fornece uma solução verdadeiramente eficaz.

Baixar Stellar Data Recovery Professional

2. Cópias de Volume Sombra

Esta opção apoia-se no ficheiro nativo de backups do Windows que opera no seu computador, e que é executado a cada ponto de restauro. Há uma importante condição neste método: este funciona se a funcionalidade de Restauro de Sistema estiver ativa antes da contaminação. Adicionalmente, se as alterações forem feitas a um ficheiro após o ponto de restauro mais recente, estas não se irão refletir na versão do ficheiro recuperado.

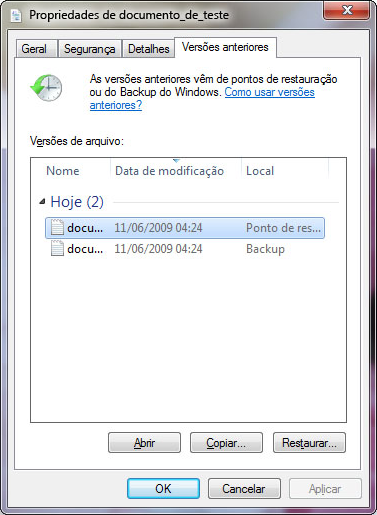

- Usar a opção de Versões anteriores A caixa de Propriedades para ficheiros aleatórios tem uma aba chamada de Versões anteriores. Esse é o local onde estão as versões em cópia de segurança e a partir das quais pode recuperar o sistema. Por isso, clique com o botão direito do rato num ficheiro, vá a Propriedades, carregue na aba descrita e escolha a opção Copiar ou Restaurar, dependendo da localização para a qual gostaria de ter tudo recuperado

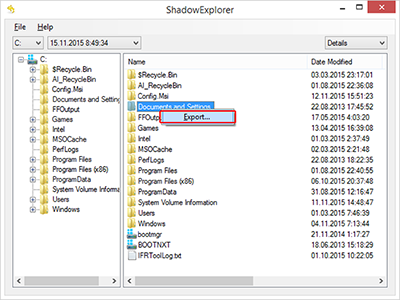

- Aplique o ShadowExplorer O processo acima pode ser automatizado com uma ferramenta chamada de ShadowExplorer. Basicamente, faz a mesma coisa (extraindo Cópias de Volume Ocultas), mas de uma forma mais conveniente. Por isso, descarregue e instale a aplicação, execute-a e navegue até aos ficheiros e pastas cujas versões anteriores pretende que sejam restauradas. Para concluir a tarefa, basta clicar com o botão direito do rato em qualquer uma das entradas e escolher a opção Export

3. Cópias de Segurança

De todas as opções que não são relacionadas com ransomware, esta é uma das mais eficientes. Na eventualidade de ter feito backups da sua informação para um servidor externo antes do ransomware aparecer no seu PC, restaurar os ficheiros encriptados pelo Cerber2 é tão simples quanto entrar no seu respetivo interface, selecionar os ficheiros certos e iniciar o processo de restauro. Antes de o fazer deve no entanto ter a completa certeza que removeu por completo o vírus de ransomware do seu computador.

Verificar se o ransomware Cerber v2 foi completamente removido

Mais uma vez importa dizer que a remoção do malware por si só não conduz à decriptação dos seus ficheiros pessoais. Os métodos de restauração de dados destacados acima poderão ou não consegui-lo, mas o ransomware em si não deve fazer parte do seu computador.

Incidentalmente, ele muitas vezes faz-se acompanhar por malware, ou seja, faz todo o sentido verificar repetidamente o sistema com um software automático de segurança a fim de garantir que não sobram elementos perniciosos do vírus, nem que haja ameaças a ele associadas no Windows Registry e noutras localizações.