Este guia oferece fatos verídicos sobre a mais recente variante Locky conhecida como ramsomware Aesir e oferece conselhos acerca de possíveis soluções para descodificar ficheiros que possuam a extensão .aesir. Continue Lendo…

| S | T | Q | Q | S | S | D |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 | |||

Remoção do vírus Odin – descriptografar arquivos .odin

É preciso uma dose alta de sensibilização para a segurança e cautela para evitar o ataque médio do ransomware de iniciar completamente, mas é muito mais difícil combater esse compromisso depois que realmente ocorreu. Quando o vírus de arquivo .odin atinge um computador com Windows, a tarefa de mitigação de risco é duas vezes mais difícil. Continue Lendo…

Remover o vírus Cerber3 – arquivo .cerber3 decryptor

Recuperação bem sucedida grátis de dados bloqueados por criptografia ransomware é uma função estejam os backups disponíveis ou não. Isto, infelizmente, não é o caso na maior parte das vezes. Os usuários devem estar preparados para esta ameaça crescente e se certificarem de que eles não precisam gastar Bitcoins para resgatar seus arquivos pessoais críticos. Quando atacado pelo Cerber3, a terceira versão do famijerado ransom Trojan, as coisas podem ficar fora de descontrole a menos que você tenha cópias de documentos importantes, imagens e outras informações estejam armazenadas em outro local. Continue Lendo…

Zepto virus: como descriptografar e remover arquivos .zepto

Aprenda uma solução viável para recuperar arquivos de .zepto resgatados por uma nova variante do vírus Locky de criptografia, que está atualmente em ascensão, após uma longa parada. Continue Lendo…

Remoção e descriptografia do vírus ransomware Cerber2

Existe um grande número de detalhes e ligações que podem ser deduzidos a partir do mais recente vírus codificado chamado de “Cerber2”. Os sintomas de um ataque por esta nova ameaça ransomware incluem uma interferência de codificação e consequentemente arquivos .cerber2 inacessíveis, infectando todo o computador, assim como mensagens de aviso de ameaças que pedem Bitcoins. Continue Lendo…

Como remover o vírus de arquivos com extensão .micro criptografados pelo TeslaCrypt 3.0

Um número crescente de usuários do Windows vem descobrindo que as extensões de seus arquivos pessoais mudaram do nada para .micro. Este é apenas um dos muitos sintomas de um ataque ransomware realizado pela nova edição do TeslaCrypt 3.0, um vírus de criptografia que bloqueia o acesso aos dados e extorque dinheiro do usuário em troca da descriptografia. Continue Lendo…

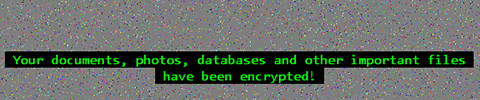

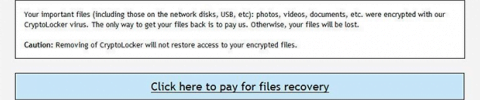

Descodifique e remova o vírus ransomware CryptoLocker

Parece-nos que os criminosos que fazem campanhas de ransomware estão constantemente ocupados a escrever códigos destrutivos e a lançar novos vírus para os quais a industria de segurança ainda não tem uma correcção definitiva para resposta. É bastante lamentável que os talentos destas pessoas estejam direcionados para os hacks black hat, mas a possibilidade de obter dinheiro fácil, obviamente, torna as pessoas perversas. Continue Lendo…

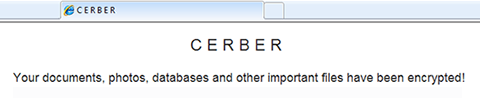

Remoção e descodificação do vírus Cerber (# Decrypt My Files #)

Cada ataque de ransomware é acompanhado por uma série de indicadores distintos de comprometimento, que são únicos para diferentes estirpes de ameaças de codificação de ficheiros. Continue Lendo…

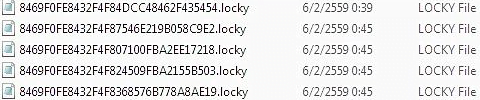

Vírus de ficheiros .locky: Descodificação e remoção do ransomware Locky

Há uma nova estirpe de ransomware que desafiadoramente tem penetrado massivamente nos computadores ao longo dos últimos dias. Embora atualmente a maioria dos utilizadores infetados seja da Alemanha, a superfície do ataque parece estar a expandir-se galopantemente. Continue Lendo…

Remova a encriptação da extensão de vírus .vvv (.ccc, .ttt, .xxx, .micro)

A ameaça ransomware chamada de TeslaCrypt começou recentemente a atribuir uma nova extensão aos ficheiros que encriptava no computador da vítima. Cada documento, arquivo, imagem e vídeo armazenado no disco rígido do PC infectado fica com uma extensão “.vvv” (.ttt, .xxx, .micro), o que substitui o antigo sufixo “.ccc”. Continue Lendo…

Linka Grátis Downloads

|